Nationalgardisten haben gerade eine zweiwöchige Trainingsübung absolviert, bei der sie auf einen simulierten Cyberangriff reagierten, der kritische Versorgungsunternehmen in den Vereinigten Staaten zerstörte. Die Übungen sind zu einer jährlichen Veranstaltung geworden, aber dieses Jahr gewann noch mehr an Bedeutung, nachdem es in den letzten Monaten mehrere große Ransomware- und Cyber-Angriffe auf den Weg gebracht hatte, die große Teile der amerikanischen Infrastruktur lahmlegten.

Die Übungen waren Teil des siebten Cyber Yankee, einer Trainingsveranstaltung, die Gardisten aus der gesamten Region Neuengland zusammenbringt, um ihre Reaktionen auf simulierte Cyberangriffe zu testen . Die diesjährigen Übungen simulierten einen Cyberangriff, der auf Versorgungsunternehmen an der Westküste abzielte, bevor er sich nach Osten über die Vereinigten Staaten in Richtung Neuengland ausbreitete. Die Übung sollte nicht nur praktische Schulungen zur Reaktion auf aktive Cyberangriffe anbieten, sondern auch die Zusammenarbeit zwischen der Nationalgarde und Partnern aus dem privaten Sektor, dem FBI, der Cybersecurity and Infrastructure Security Agency des Department of Homeland Security, der Federal Energy Regulatory Commission und US Cyber Command, unter anderem.

https://8b0481a32358b3820e55a323b8246e25.safeframe.googlesyndication.com/safeframe/1-0-38/html/container.htmlhttps://8b0481a32358b3820e55a323b8246e25.safeframe.googlesyndication.com/safeframe/1-0-38/html/container.html

Nationalgardisten haben gerade eine zweiwöchige Trainingsübung absolviert, bei der sie auf einen simulierten Cyberangriff reagierten, der kritische Versorgungsunternehmen in den Vereinigten Staaten zerstörte. Die Übungen sind zu einer jährlichen Veranstaltung geworden, aber dieses Jahr gewann noch mehr an Bedeutung, nachdem es in den letzten Monaten mehrere große Ransomware- und Cyber-Angriffe auf den Weg gebracht hatte, die große Teile der amerikanischen Infrastruktur lahmlegten.

Die Übungen waren Teil des siebten Cyber Yankee, einer Trainingsveranstaltung, die Gardisten aus der gesamten Region Neuengland zusammenbringt, um ihre Reaktionen auf simulierte Cyberangriffe zu testen . Die diesjährigen Übungen simulierten einen Cyberangriff, der auf Versorgungsunternehmen an der Westküste abzielte, bevor er sich nach Osten über die Vereinigten Staaten in Richtung Neuengland ausbreitete. Die Übung sollte nicht nur praktische Schulungen zur Reaktion auf aktive Cyberangriffe anbieten, sondern auch die Zusammenarbeit zwischen der Nationalgarde und Partnern aus dem privaten Sektor, dem FBI, der Cybersecurity and Infrastructure Security Agency des Department of Homeland Security, der Federal Energy Regulatory Commission und US Cyber Command, unter anderem.https://8b0481a32358b3820e55a323b8246e25.safeframe.googlesyndication.com/safeframe/1-0-38/html/container.html

„Wir tun dies in einer Übungsumgebung, damit wir, wenn es passiert, diese Beziehungen nicht nur zu einer Nationalgarde, sondern zu all unserer kritischen Infrastruktur, unseren föderalen, lokalen und staatlichen Partnern, bereits aufgebaut haben“, sagte Maj. Ryan Miler, State Cyber Operations Officer der Connecticut Army National Guard. „Wir haben diese Kommunikationswege etabliert und dann ist es viel einfacher, zusammenzukommen und zu reagieren.“

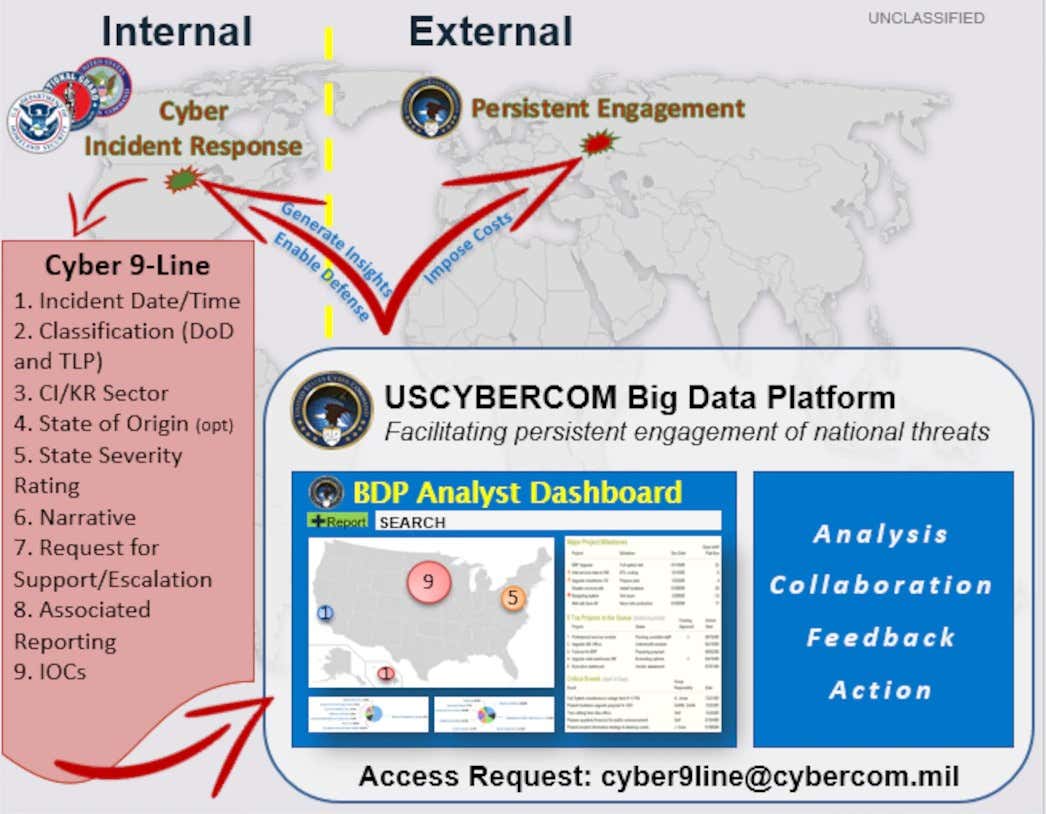

Beim diesjährigen Cyber Yankee wurde das neue Cyber 9-Line-System, das von US Cyber Command (USCYBERCOM) entwickelt wurde, zum ersten Mal in dieser jährlichen Übung eingesetzt . Cyber 9-Line bietet den Cybereinheiten der Nationalgarde eine Vorlage mit Fragen, die es ihnen ermöglichen, USCYBERCOM schnell die Einzelheiten eines mutmaßlichen Cyberangriffs in der Befehlskette mitzuteilen. Sobald CYBERCOM diese Informationen von Cyber 9-Line hat, kann es diesen Angriff schneller und effizienter diagnostizieren und Informationen an die meldende Einheit zurückgeben, die diese Informationen dann an betroffene lokale Regierungen und Industriepartner weitergeben kann. „Die Cyber 9-Line steckt noch in den Kinderschuhen, aber nachdem wir dieses Programm vor einigen Monaten auf den Weg gebracht haben, haben wir bereits [eine Wirkung gesehen]“, sagte US Air Force Lt. Col. Jeff Pacini, CNMF Future Operations Deputy Chief in ein USCYBERCOM Pressemitteilung letztes Jahr. „Letztendlich geht es darum, sich gegenseitig zu unterstützen.“ Der Cyber 9-Line-Fragebogen ähnelt anderen neunzeiligen Formaten, die von US-Streitkräften für Anfragen wie medizinische Evakuierung oder Luftnahunterstützung verwendet werden .

Lt. Col. Cameron Sprague, Chief Information Officer der Connecticut Air National Guard und stellvertretender Übungsleiter des diesjährigen Cyber Yankee, sagte, dass die simulierten Cyberangriffe so realistisch und komplex wie möglich sein sollten, um sich auf die Art von Vorfällen vorzubereiten wird im ganzen Land immer häufiger:

Es ist wirklich schwer, eine solche Übung effektiv durchzuführen. Viele Cyber-Übungen beinhalten Aktivitäten, die einem Capture-the-Flag-Spiel ähneln, die zu einfach sind und nicht unbedingt auf reale Krisen anwendbar sind. In einer Incident-Response-Umgebung effektiv zu arbeiten ist wirklich schwierig. Das nehmen viele Teams als Erstes mit, wenn sie durchgehen. So werden wir eigentlich einen Reaktionsplan für Vorfälle erstellen. Das ist der große Punkt.

Die Übungsleiter sagten, dass die Teams, die Scheinangriffe durchführten, der Nationalgarde eine Möglichkeit boten, eine bessere Vorstellung davon zu bekommen, was sie im Falle tatsächlicher Cyberangriffe und Ransomware-Operationen zu erwarten hat. Wenn Sie wissen, wie Ihre Feinde Angriffe durchführen, können Sie besser darauf vorbereitet sein, sich gegen sie zu verteidigen.

Bei den Cyber Yankee-Übungen im letzten Jahr kamen über 200 Gardisten zusammen, um verschiedene Cyber-Bedrohungen zu bekämpfen. Die Gardisten wurden in vier Blaue Teams eingeteilt, die mit der Reaktion auf simulierte Cyberangriffe beauftragt waren, eine Rote Zelle, die diese Angriffe durchführte, und eine Weiße Zelle, die „Ereignisoperationen regulierte und bewertete“.

Cybersicherheit, insbesondere in kritischen Infrastrukturen und in der Landesregierung, ist derzeit ein großes Thema. Sie können es täglich in den Nachrichten sehen. Ransomware-Angriffe nehmen zu; Datenverlust, Verlust geistigen Eigentums. Es ist schwer, mit dem Gegner Schritt zu halten. Wir haben in den letzten Jahren auch einen deutlichen Anstieg bei Cyberangriffen und versuchten Cyberangriffen auf die Elektroindustrie und das Wasser verzeichnet. Indem wir dies im Voraus schulen, sind wir im Falle eines tatsächlichen Vorfalls besser vorbereitet.

Cyberangriffe auf zivile Infrastrukturen haben in den letzten Jahren als nationales Sicherheitsproblem Vorrang erhalten, da sie häufiger und lähmender geworden sind. Ein Ransomware-Angriff hat im Mai 2021 die größte Kraftstoffpipeline der USA lahmgelegt, was an einigen Teilen der Ostküste zu Kraftstoffknappheit führte. Beamte für Georgia-basierte Colonial Pipeline schließlich bezahlten die Nähe von $ 5.000.000 in Lösegeld den Cyberangriff zu beenden, von denen das FBI später wieder erholen kann rund 85% in Form von Kryptowährung.

Ein ähnlicher Ransomware-Cyberangriff folgte dem Angriff auf die Colonial Pipeline im Juni 2021, diesmal gegen das weltgrößte Fleischverarbeitungsunternehmen. Es sind jedoch nicht nur große Unternehmen des privaten Sektors, die angegriffen werden, da Ransomware-Angriffe gegen lokale Regierungen und Institutionen in den USA mit alarmierender Geschwindigkeit zunehmen. In einem Beispiel vereitelte eine Einheit der Nationalgarde in Louisiana im Jahr 2020 einen Cyberangriff auf Regierungsbüros, der vermutlich aus Nordkorea stammte und möglicherweise mit Wahlen in diesem Bundesstaat in Verbindung stand.

Während viele dieser Angriffe Berichten zufolge eher von kriminellen Organisationen als von staatlichen Akteuren verübt wurden, wurden viele Finger in Richtung der russischen Regierung gerichtet. Es wird sogar vermutet , dass einige Angriffe direkt von russischen Geheimdiensten ausgingen, wie etwa der Cyberangriff 2020 auf das Informationstechnologie-Managementunternehmen SolarWinds, der zu Einbrüchen von Servern im Besitz von US-Regierungsbehörden und privaten Unternehmen führte. Russland bestritt jede Beteiligung an diesem Angriff.

„Ich kann Ihnen versichern, dass wir dies durch die höchsten Ebenen der US-Regierung anheben“, sagte die Pressesprecherin des Weißen Hauses, Jen Psaki , nach dem Ransomware-Angriff auf die Fleischverarbeitung im Juni. „Der Präsident glaubt sicherlich, dass Präsident Putin eine Rolle dabei zu spielen hat, diese Angriffe zu stoppen und zu verhindern.“

Beim jüngsten Gipfeltreffen zwischen US-Präsident Joe Biden und dem russischen Präsidenten Wladimir Putin in Genf standen Cyberangriffe und Ransomware-Plots im Mittelpunkt. Berichten zufolge gab Biden Putin eine Liste von 16 kritischen amerikanischen Infrastruktursektoren, die das Weiße Haus will, dass Russland von Cyberangriffen, einschließlich Energie- und Wasserversorgern, als „verboten“ akzeptiert wird. Putin sagte unterdessen, Russland habe nichts mit dem Angriff auf die Colonial Pipeline zu tun und behauptete stattdessen , die Vereinigten Staaten seien für die meisten Cyberangriffe der Welt verantwortlich.

Das Weiße Haus kündigte kürzlich an , Ransomware-Angriffen eine ähnliche Priorität einzuräumen wie Terroranschläge und eine neue Task Force einzurichten, die es verschiedenen Regierungsbehörden auf mehreren Ebenen ermöglicht, den Informationsaustausch und die Reaktion auf Cyberangriffe zu koordinieren. „Es ist ein spezialisierter Prozess , um sicherzustellen , wir alle Ransomware Fälle verfolgen , unabhängig davon , wo sie kann in diesem Land bezeichnet werden, so dass Sie die Verbindungen zwischen den Akteuren machen und arbeiten Sie sich bis die gesamte Kette zu unterbrechen“ , sagte John Carlin, Prinzip Associate Stellvertreter Generalstaatsanwalt im Justizministerium. Die Biden-Regierung unterzeichnete eine Executive Order im Mai 2021 mit dem Ziel, die Cybersicherheitsabwehr in der gesamten Bundesregierung, einschließlich der Geheimdienste und des Verteidigungsministeriums, zu stärken und zu modernisieren.

Wie die jüngsten Ereignisse gezeigt haben, müssen Cyberangriffe keine Raketenabwehrsysteme oder Satelliten deaktivieren, um Schaden anzurichten und größere Störungen zu verursachen. Cyberangriffe auf private Unternehmen wie Colonial Pipeline können genauso viel Schaden anrichten, indem sie den Kraftstoffversorgungsbetrieb unterbrechen, während ein Ransomware-Angriff auf ein kommerzielles Elektrizitätsversorgungsunternehmen zweifellos massiven Schaden anrichten könnte, da die grundlegenden Versorgungs- und öffentlichen Sicherheitssysteme, von denen die Nation täglich abhängt, dunkel werden . Wir können wahrscheinlich erwarten, dass Übungen wie Cyber Yankee zunehmen und komplexer werden, da sich die Cyber-Bedrohung weiter ausbreitet und die US-Regierung mehr Möglichkeiten findet, sie einzudämmen und sich dagegen zu verteidigen.

Kontaktieren Sie den Autor: Brett@TheDrive.com

0 Comments